새로운 악성코드 제작자들

1995년 윈도우 95의 등장을 시작으로 인터넷 사용이 대중화되면서 컴퓨터 사용 환경은 일대 혁명을 겪게 된다. 윤리의식이 다소 부족한 10 대의 장난으로 여겨지던 악성코드 제작 시장에 악성코드가 돈벌이가 된다는 새로운 사실에 눈을 뜬 사람들이 유입되면서 예전과는 다른 양상으로 발전하게 된다. 이 글에서는 새롭게 등장한 악성코드 제작자들에 대해서 알아보겠다.

시간이 지나도 바이러스, 웜, 트로이목마로 대표되는 악성코드 증가는 멈추지 않고 있다. 전통적인 바이러스는 주춤하며 웜, 트로이목마의 증가세가 폭발적이다. 이외 사용 목적에 따라 악의적으로 사용될 수 있는 프로그램과 애드웨어로 불리는 악성코드는 아니지만 사용자를 괴롭히는 프로그램이 등장하면서 백신은 더 이상 단순한 바이러스 진단/치료 프로그램 이상이 요구되고 있다. 악성코드는 네트워크, 취약점 등을 이용해 백신의 전통적인 파일 검사법으로 막기는 힘든 상황이 되었으며 최근 네트워크 장비 회사와 백신 업체들이 손을 잡고 있는 것도 이런 한계점 때문이다. 증가하는 악성코드 수만큼 악성코드 제작자들의 수와 유형도 증가하고 있다. 전통 바이러스 제작자들은 재미나 바이러스가 퍼지는데 얻는 영향력 만끽 등의 이유로 바이러스를 제작해 왔다. 하지만, 최근 악성코드 제작에는 전통적인 바이러스 제작자 외 해커, 인터넷 광고 업자 등이 가세했다. 여기에는 악성코드 제작이 이제 돈과 연관되었기 때문이다.

1) 금전 추구 악성코드 제작자

관심과 재미로 악성코드를 제작하는 유형과 다르게 이들은 악성코드를 통해 금전적 이득을 얻는다. 우선 전문 악성코드 제작자들은 악성코드 제작 도구 혹은 소스코드를 악성코드를 필요로 하는 사람들에게 판매한다.

이들이 주로 제작하는 자신들이 조정하는 봇을 통해 봇넷을 구성하는 악성코드나 스팸메일 발송 기능을 가지거나 온라인 게임 계정 혹은 인터넷 뱅킹 계정을 탈취하는 악성코드 들이다. 전문적으로 악성코드 제작 및 판매가 성행하는 곳은 중국과 러시아로 알려져 있다.

2) 해커

개인용 컴퓨터가 인터넷과 연결되기 시작한 1990년대 중반까지만 해도 바이러스와 해킹은 서로 다른 분야 라고 볼 수 있다. 바이러스 제작자들은 바이러스 제작을 통해 자신의 능력 확인하거나 자신의 바이러스가 널리 퍼지는데 만족했으며 해커들은 무언가 숨겨진 비밀을 밝히는데 흥미를 느꼈다. 또한 바이러스 제작자들의 주 목표인 개인용 컴퓨터는 기본적으로 독립적이며 이들 자료가 전달되기 위해서는 플로피 디스크 등의 저장매체가 필요해서 바이러스들도 플로피 디스크의 부트 섹터를 감염시키거나 실행 파일을 많이 감염시켜 다른 컴퓨터로 전파되는 기회를 가지려고 노력했다. 이에 비해 해킹은 상대적으로 수가 적은 서버 급 시스템의 취약점을 이용해 관리자(루트) 권한을 얻어내기 위해 노력했다. 따라서, 원래 해커와 악성코드 제작자는 다른 진영의 사람들이며 서로 협력보다는 서로 경쟁적이고 비판적인 관계에 있었다. 하지만, 인터넷이 대중화된 1990년대 후반 바이러스 제작자들은 어렵게 바이러스를 만드는 것 보다 메일이나 네트워크로 전파되는 웜 제작에 눈을 돌리게 되고 해커 중 일부가 관리가 비교적 잘되고 있는 서버보다 개인용 컴퓨터를 공략하게 된다. 특히 개인용 컴퓨터는 서버에 비해 관리가 소홀해 해킹이 쉬우며 개인용 컴퓨터의 성능 발달로 여러 대의 컴퓨터를 이용해 다른 시스템 등을 공격하는데도 효과적으로 이용할 수 있게 되었다. 상당수 악성코드 제작자들은 인터넷에 공개된 공격 툴의 소스를 이용하거나 개선해 자신의 프로그램을 퍼뜨리고 있다. 현재 취약점을 이용해 전파되는 웜은 과거 해커 들이 사용하던 취약점 공격 툴의 자동화 버전으로 볼 수 있다.

최근에는 해커가 취약점을 발견하면 이를 이용해 악성코드를 제작하는 등 현재 악성코드 제작자와 해커는 협력 관계에 있다. 일부 해커들은 공개되지 않은 취약점을 발견해 이를 악성코드 제작자들에게 판매해 금전적 이득을 벌어들이는 것으로 알려져 있다.

3) 소프트웨어 업체

과거 악성코드 제작이 주로 개인이나 바이러스 제작 그룹에서 이뤄졌는데 현재 기업 형태의 악성코드 제작자들이 존재한다. 흔히 광고 목적의 애드웨어나 보안 위험이 낮거나 불필요한 것을 진단해 요금을 청구하는 허위 보안 프로그램들을 제작하는 업체들이다. 이들은 인터넷 광고 업체나 보안 업체로 부르기 민망한 보안 업체이며 이들 프로그램은 합법적이라 법적으로는 처벌 하기는 힘들다.

애드웨어는 2003년부터 본격적으로 퍼지기 시작했는데 Win-Trojan/SystEntry.32768.B 와 Win-Trojan/Hotra.49152 처럼 애드웨어가 단순히 특정 홈페이지를 고정하고 성인 사이트 광고 창을 띄우는 것 외에 시스템 부팅이 안 되는 등의 치명적인 문제를 줄 수 있음을 알 수 있다. 2003년 발견된 MSN 메신저로 전파되는 스미백 웜(Win32/Smibag.worm.163840) 은 내부에 성인 사이트의 주소를 포함하고 있어 감염된 시스템에서 성인 사이트 광고 기능을 하기 위해 제작된 것으로 추정되며 2003년 가장 널리 퍼진 악성코드로 기록된 Win32/Sobig.worm.F 도 스팸 메일 발송이 목적이라는 주장이 제기되었다. 2004년 이후 발견된 상당수 악성코드들은 스팸 메일 발송이나 애드웨어 설치 등으로 금전적 이득을 얻을 수 있는 유형이 많다.

인터넷 광고 업자들의 애드웨어 제작은 단순히 흥미와 장난기와 달리 돈이 목적으로 전문 개발자가 개발하거나 집요하게 변형을 만들어 퍼뜨리고 있다. 또 자신 사용자가 인지 못하는 동의 절차를 통해 자신들의 프로그램이 합법적이라고 주장하며 백신 업체들에 소송을 벌이기도 한다. 이들 중 일부 업체는 법망을 교묘히 피해가는 프로그램이 아닌 악성코드를 제작해 퍼뜨리고 있다.

4) 범죄 단체

현재까지 유명 범죄 조직이 악성코드 제작에 직접 관여되었다는 증거는 없다. 하지만, 악성코드 제작 목적이 금전적 이득 목적으로 바뀌면서 점차 범죄 단체 성격을 가지고 있다. 이들은 스팸 메일 발송, 온라인 게임 계정/인터넷 뱅킹 계정/신용 카드 번호 등의 개인 정보를 탈취하거나 특정 사이트를 공격할 수 있는 봇넷을 구축해 돈을 벌고 있다.

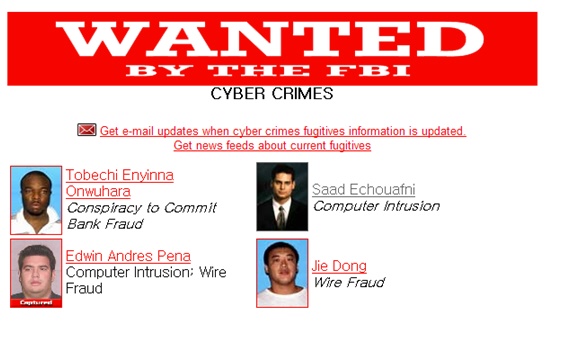

미연방 수사국(FBI)에 의해 수배중인 사이버 범죄자들이 존재하며 이들이 범죄 단체와 연관될 가능성도 있다.

그림 1 FBI에 수배중인 사이버 범죄자들

5) 산업 스파이, 정보 기관 및 군

주요한 자료가 컴퓨터에 저장되면서 누군가의 컴퓨터에 몰래 백도어를 숨겨두고 정보를 빼가려는 사람들이 악성코드를 이용하기 시작한다. 이들은 산업 스파이가 될 수도 있으며 각국 정보 기관이나 군이 될 수 있다.

2005년 이스라엘에서 주요 기업 고위 경영자들의 컴퓨터에 트로이목마를 보낸 산업스파이 행위가 적발되었다.

수사 기관에서도 악성코드를 수사에 이용하려는 시도가 있다. 2001년 미연방수사국(FBI)은 범죄 용의자의 컴퓨터에서 증거를 수집하기 위한 마법램프(Magic Lantern) 프로젝트를 진행 한 것으로 알려져 있다. 영국에서도 영국 경찰이 법원 영장 없이 수상한 사람의 시스템에 키로거 등을 설치해 의심스러운 행동을 감시하려는 법안 논쟁이 있었다.

정보 기관이나 군에서도 상대의 정보를 빼내기 위해 악성코드를 연구하고 있다는 소문이 있다.

정보를 빼내가기 위해 제작된 악성코드는 일반인 대상이 아닌 특정 목표나 특정인을 정해 제작되고 은밀하게 배포되므로 백신 업체로 신고가 늦게 되는 경우도 종종 있다.

6) 기타

이외 여러 가지 목적으로 악성코드를 제작하는 이들이 있다. 악성코드를 연구한다는 목적으로 악성코드를 제작하는 이도 있을 것이며 일부 와레즈 사이트 운영자가 악성코드를 이용해 사용자의 컴퓨터를 와레즈 사이트로 운영할 수도 있다. 사용자의 컴퓨터를 감염 시킨 후 해당 시스템을 와레즈 서버로 이용하는 방식이다. 와레즈의 특성상 같은 장소에 오래 존재할 수 없지만 다수의 감염된 시스템을 이용하면 추적도 받지 않고 효율적으로 자료를 공유할 수 있는 것으로 보인다.

결론

1980년 대 중반 이후 피해가 본격화된 악성코드는 초기 제작자들이 개인적 호기심이나 장난으로 제작했다. 하지만, 2003년을 기점으로 악성코드 제작 동기가 금전적 이득으로 바뀌면서 전문 개발자와 성인이 참가하기 시작하고 산업스파이, 수사 기관, 정보 기관 등에서 악성코드를 자신들의 목적에 이용하기 위한 노력을 하고 있다. 이미 악성코드 제작은 10대들의 장난 수준을 넘어섰지만 이들을 규제할 법률은 아직 미흡하다.

참고 자료

[1] Alan Solomon, ‘The computer virus underground’, Virus Bulletin Conference, September 1994

[2] Mikko Hupponen, ‘Latest Virus Research’, AVAR Conference 2004

[3] Sarah Gordon, ‘The generic virus writer’, Virus Bulletin Conference, September 1994

[4] Sarah Gordon, ‘Virus Writers – Part 1’, Virus Bulletin, May 1999, pp.8-9

[5] Sarah Gordon, ‘Virus Writers - Part 2’, Virus Bulletin, June 1999, p.12

[6] Sarah Gordon, ‘Virus Writers – Part 3’, Virus Bulletin, July 1999, pp.14-17

[7] Berni Dwan, ‘Script Kiddies’, Virus Bulletin, July 2001, pp.12 – 13

[8] Stuart Taylor, ‘Misguided or malevolent? New trends in virus writing’, Virus Bulletin, Febuary 2004, pp.11-12

[9] Eugene Kaspersky, ‘Computer Viruses – what are they and how to fight them?’

[10] 김홍선, ‘창과 뱅패의 싸움 – 위협의 동향과 특성(1): 행동 형태’, http://column.inews24.com/php/news_view.php?g_serial=404302&g_menu=042104

[11] http://www.fbi.gov/wanted/fugitives/cyber/fug_cyber.htm

| [저자] 악성코드 분석가 차민석 | [저자] 악성코드 분석가 차민석 | |

|

안철수연구에서 악성코드 분석 및 연구를 하고 있으며 “안랩 칼럼니스트”로 활동 중이다. ‘쿨캣’이라는 필명으로 더 알려져있으며, 보안 업무 외 정치, 경제, 사회, 역사, 상식 등에도 해박한 지식을 갖추고 싶어하는 화려하진 않지만 알찬 30대 미혼 청년이다. |

※ 보안정보의 저작권은 저자 및 ㈜안철수연구소에 있으므로, 무단 도용 및 배포를 금합니다.

'함께하는 ★… > 거시기 머시기' 카테고리의 다른 글

| 아파트 지하 주차장에 자동차를 세워두고 (0) | 2009.07.12 |

|---|---|

| 피싱을 피하는 방법 (0) | 2009.07.10 |

| 떨어진 꽃이 아쉬워 (0) | 2009.04.28 |

| 개포동 구룡마을 (0) | 2009.03.17 |

| 과천 경마공원 (0) | 2009.03.16 |